advisories / CVE-2024-39967 et CVE-2024-39219 - GigaSwitch

December 4, 2024| Composant vulnérable | CVE ID | Sévérité de la vulnérabilité | Auteur |

|---|---|---|---|

| Aginode GigaSwitch V5 | CVE-2024-39967 | Majeur | Raphaël Huon et Christophe Hugueny |

| Aginode GigaSwitch V5 | CVE-2024-39219 | Important | Raphaël Huon et Christophe Hugueny |

https://www.cve.org/CVERecord?id=CVE-2024-39967

https://www.cve.org/CVERecord?id=CVE-2024-39219

Contexte

Lors d’une prestation de test intrusion IOT, nous avons eu l’occasion de travailler sur le GigaSwitch V5 du constructeur Aginode (anciennement Nexans) : https://www.aginode.support/support/wp-content/uploads/2021/03/DS_GigaSwitch_V5_230VAC_Series_FR_20191129.pdf. Ce dispositif FTTO (Fibre to the office) est destiné à amener un accès réseau par fibre optique au plus près des utilisateurs. Lors de la mission, deux vulnérabilités ont été identifiées sur la version la plus récente du firmware :

- CVE-2024-39967 : vulnérabilité majeure permettant de récupérer l’empreinte de mot de passe de l’administrateur (ou le mot de passe en clair dans certaines conditions).

- CVE-2024-39219 : vulnérabilité importante permettant de flasher d’anciennes versions du firmware sur l’équipement afin de revenir à une version connue pour être vulnérable (CVE-2022-32985).

CVE-2024-39967

Différentes solutions sont implémentées par le constructeur pour administrer le switch : tftp, scp et le port série.

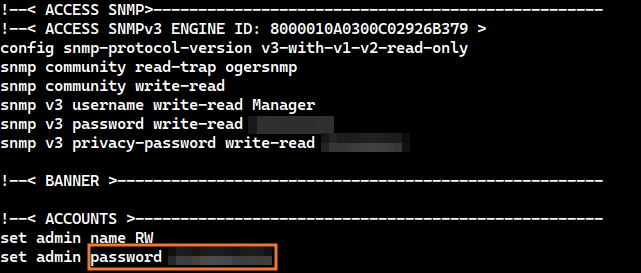

Deux niveaux de privilèges sont présents et permettent d’accéder à différentes informations : administrateur (accès en lecture et en écriture) et utilisateur standard (accès en lecture, uniquement de quelques informations). Dû à un défaut de conception, il a été prouvé qu’un simple utilisateur souhaitant récupérer la configuration du switch via le protocole scp pouvait récupérer l’empreinte de mot de passe (ou même le mot de passe en clair dans certaines situations) de l’administrateur :

scp -P 50271 user@<switch-ip>:/cfg ./configFileOutput

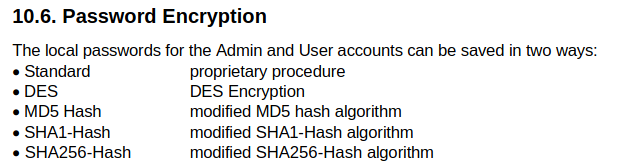

De cette façon, un utilisateur à faibles privilèges peut récupérer l’empreinte du mot de passe de l’administrateur. D’après la documentation de l’éditeur, plusieurs protocoles sont utilisés pour stocker le mot de passe de manière sécurisée :

Le protocole défini défaut est “standard”. La documentation explique que celui-ci n’est pas suffisamment sécurisé et qu’il est déconseillé de l’utiliser. En effet, lors de notre test le protocole par défaut n’avait pas été modifié et nous avons ainsi récupéré le mot de passe en clair dans la configuration. Le mot de passe par défaut du compte simple utilisateur étant “nexans”, si celui-ci n’est pas modifié lors du déploiement de l’équipement, il est possible pour un attaquant de l’utiliser pour récupérer les informations d’authentification de l’administrateur et d’en prendre le contrôle.

CVE-2024-39219

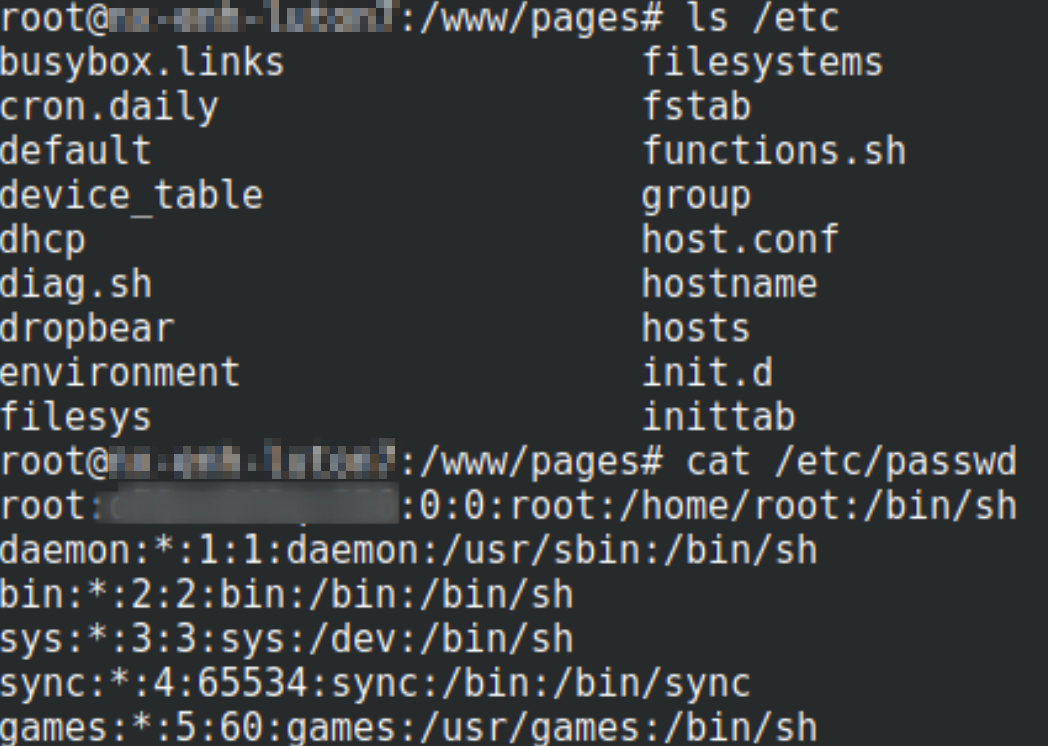

En 2022, un chercheur a découvert une vulnérabilité affectant toutes les versions avant V6.02N, V7.02 : https://sec-consult.com/vulnerability-lab/advisory/hardcoded-backdoor-user-outdated-software-components-nexans-ftto-gigaswitch/. Un serveur SSH Dropbear était exposé sur le port 50200 de l’appareil et un compte root dont le mot de passe était codé en dur dans le firmware permettait de s’y connecter. Une fois les pleins privilèges obtenus, il était alors possible de compromettre entièrement l’équipement.

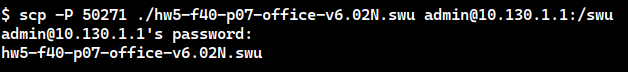

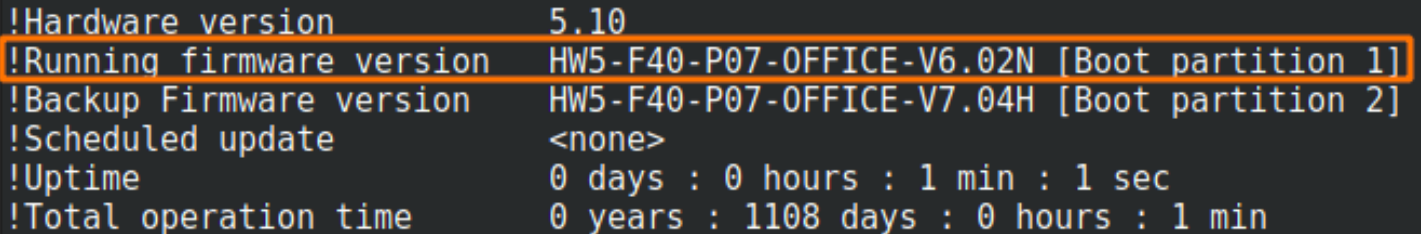

Lors de nos tests, les équipements étaient à jour et donc non vulnérables à la CVE-2022-32985. Nous avons donc cherché à voir si le mécanisme de mise à jour du switch permettait de flasher des versions plus anciennes. Avec un compte administrateur, il est possible de mettre à jour le firmware en envoyant un fichier de mise à jour SWU via le protocole SCP :

Après un redémarrage, la mise à jour a bien été pris en compte et nous avons rétrogradé l’équipement vers la version V6.0.2N :

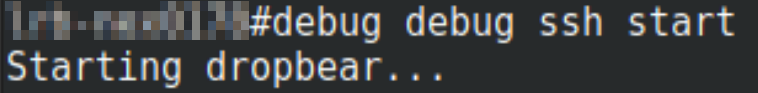

Il est désormais possible de démarrer le serveur SSH de debug grâce à la commande suivante puis de s’y connecter en tant que root pour prendre le contrôle de l’équipement :

Corrections

Le constructeur a été très réactif sur les vulnérabilités identifiées et après différents échanges, celles-ci ont été corrigées. Aginode a également procédé au chiffrement de ses futurs firmware, la procédure pour passer sur ces mises à jour chiffrées est détaillée sur le site du constructeur : https://www.aginode.support/support/wp-content/uploads/2024/11/EN_11_FAQ_SW_Update_Best_Practices.pdf

CVE-2024-39967

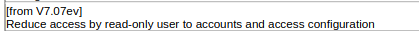

Depuis la version V7.07ev du firmware, il n’est maintenant plus possible de récupérer le mot de passe en clair ou l’empreinte du mot de passe de l’administrateur depuis un compte peu privilégié :

CVE-2024-39219

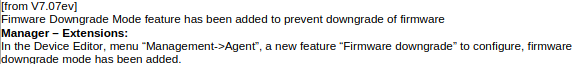

Depuis la version V7.07ev du firmware, l’éditeur a ajouté une fonctionnalité empêchant le downgrade de firmware :

Chronologie

| Date | Description |

|---|---|

| 12/02/2024 | Découverte des vulnérabilités |

| 18/04/2024 | Premier contact au sujet des vulnérabilités avec les équipes d’Aginode |

| 19/04/2024 | Prise en compte des vulnérabilités et préparation d’un correctif |

| 08/11/2024 | Publication des correctifs |

| 05/12/2024 | Publication des deux CVE |