articles / Grehack 2023

November 17, 2023GreHack 2023

L’édition 2023 de la GreHack, qui s’est tenue le vendredi 17 à Grenoble, a été le théâtre de discussions fascinantes entre esprits passionnés de cybersécurité. Parmi les nombreuses conférences qui ont animé l’événement, l’une a particulièrement attiré notre attention.

Il s’agit de la présentation de Clément Gindrier portant sur la découverte d’une vulnérabilité dans l’application Izly. Cette dernière permet aux étudiants de payer leurs consommations dans les établissements universitaires. L’exploitation repose sur l’absence de signature lors de la génération du QR code utilisé pour payer. Le propriétaire du compte étant identifié par le numéro de téléphone et le QR code ne possédant aucun mécanisme de protection pour s’assurer de l’intégrité il est possible d’usurper n’importe quel étudiant à condition de connaître le numéro de téléphone associé à son compte. Bien que Clément ait reporté cette vulnérabilité critique auprès de Izly, n’ayant obtenu aucune réponse, il aura fallu attendre le report vers l’ANSSI pour que l’application soit patché.

Une seconde conférence présentée par les chercheurs de Synacktiv a su nous captiver. Ils ont présenté la compromission d’une Tesla Modèle 3 effectuée dans le cadre de la compétition Pown2Own à Vancouver en 2023. En effet, ils se sont introduits dans le système d’infodivertissement de Tesla en exploitant une vulnérabilité de Heap Overflow sur la fonctionnalité d’envoi des couvertures d’album de musique et un abus d’écriture dans la mémoire partagée entre le micrologiciel du Bluetooth et celui du wifi. Ce faisant, ils ont pu changer l’image de fond de l’écran ainsi qu’obtenir un accès root sur le système d’infodivertissement.

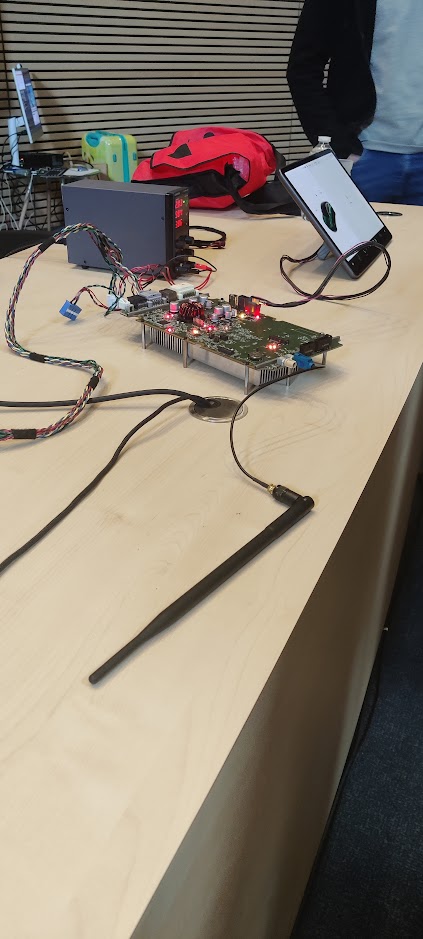

Une fois les conférences terminées, nous avons pu assister à l’atelier « Roast that host! - Application of current laptop hardware attack » par Olivier Combet et Reda Benmoulay. Dans un premier temps, une approche théorique de 3 attaques (DMA, Motherboard sniffing et Intel DCI Debug) pose les bases de leur exploitation et nous permet d’échanger avec les intervenants sur leurs expériences professionnelles. La seconde partie fut plus sous un aspect de travaux pratiques qui nous a permis par groupe de 4 personnes de pratiquer les différents outils et de ce fait reproduire les attaques. Une occasion de se faire la main sur des cas concrets avec des outils peu communs.

Vous pouvez retrouver le replay de l’ensemble des conférences et rump sur leur chaîne YouTube.

Cette journée s’est achevée par le social event afin de regrouper l’ensemble des participants avant de les retrouver le lendemain pour un CTF durant toute la journée. La diversité des thèmes abordés et la qualité des interventions ont créé un environnement propice à l’apprentissage et à la collaboration durant cette 11e édition de la GreHack.